Proteger los datos y las cargas de trabajo es una prioridad absoluta para todas las empresas que migran sus sistemas a la nube, y este tema lo aborda nuestro experto Mario de Felipe en el cuarto post de la serie de 5 posts que estamos dedicando a la seguridad en AWS.

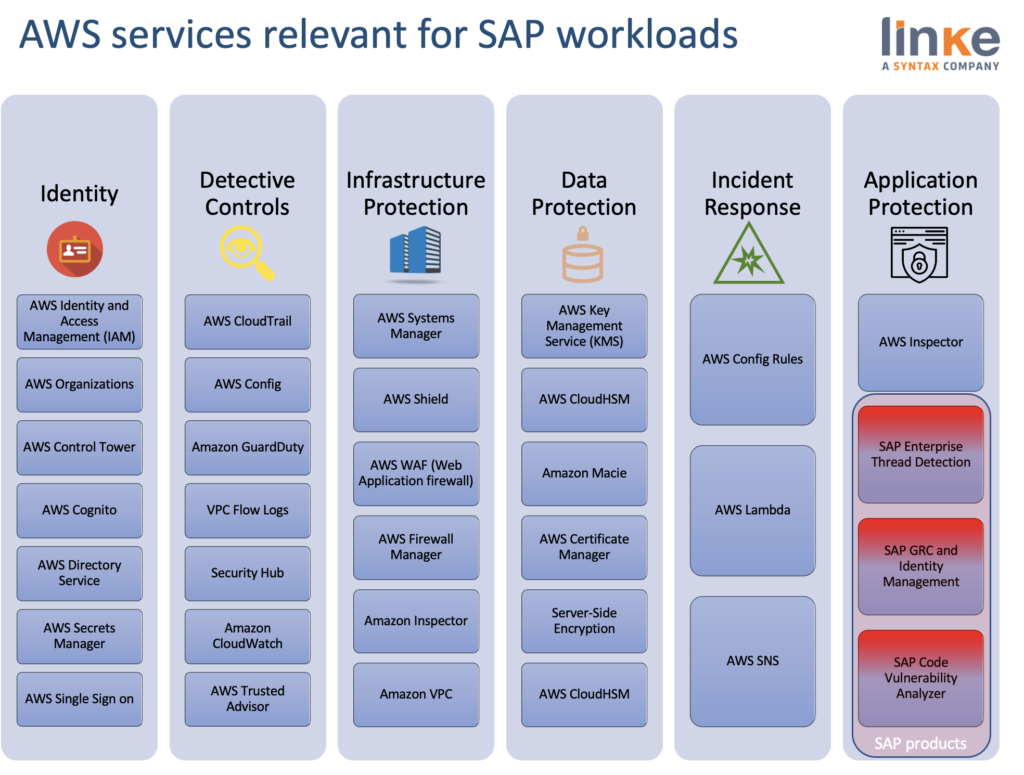

Tras los tres blogpost anteriores, centrados en la Gestión de Identidades y Accesos, los Controles de Detección y Respuesta a Incidentes y la Protección de Infraestructuras, el repaso de esta semana es sobre la Protección de Datos.

En AWS, hay una serie de enfoques diferentes a considerar cuando se trata de la protección de datos. Estos son:

- Clasificación de datos.

- Encriptación/tokenización.

- Protección de los datos en reposo.

- Protección de los datos en tránsito.

- Copia de seguridad/replicación/recuperación de datos.

Clasificación de datos

La clasificación de datos proporciona una forma de categorizar los datos de la organización en función de los niveles de sensibilidad. Esto incluye la comprensión de los tipos de datos disponibles, la ubicación de los datos y los niveles de acceso y protección de los datos (por ejemplo, mediante el control de acceso por cifrado).

Los usuarios de AWS suelen ignorar la comprensión y el uso de las etiquetas de recursos, pero son un método sencillo y potente para organizar nuestros activos de AWS.

El etiquetado se aplica a los recursos de la nube proporcionando un esquema de metadatos a medida para organizar y agrupar lógicamente los recursos. Esto es fundamental para la automatización, la seguridad y los informes financieros.

Todos los recursos en la nube, que pueden ser etiquetados, deben ser configurados con etiquetas. No debe haber ninguna excepción a esta norma y las etiquetas deben aplicarse en el momento de la construcción. Un ejemplo de requisitos de etiquetado.

| Etiqueta | Descripción | Ejemplo | Valor |

| ID Aplicación | Negocio único identificado para la aplicación | APP00001 | ¿Cuál es el ID de la aplicación?

APP0001008 |

| Nombre de aplicación | Nombre de la aplicación, servicio o carga de trabajo a la que está asociado el recurso. El mismo nombre presente en la CMDB | SAPERP | ¿Cuál es el nombre de su aplicación?

SAP ERP |

| Unidad de negocio | División de alto nivel de la empresa que posee el recurso de la aplicación. | Beverages | ¿Cuál es la Unidad de Negocio?

|

| Departmento | Departamento al que pertenece el recurso de la aplicación. | Beverages Digital | ¿Cuál es el Departamento?

Global Applications |

| Cost Center | ID del centro de costes – utilizado por Finops para la imputación cruzada | US001 | ¿Cuál es el centro de costes de su aplicación?

USXXXXXX |

| Entorno | Entorno de despliegue de esta aplicación, carga de trabajo o servicio. | environment=Prod | Entorno(s) aplicable(s) (seleccionar borrando lo no aplicable):

☐ Prod ☐ Con ☐ Dev ☒ Test ☐ Que ☐ Sandbox |

Además de las etiquetas de recursos, la principal herramienta de clasificación de datos que ofrece AWS es Macie.

Amazon Macie

Amazon Macie es un servicio de seguridad que utiliza el aprendizaje automático para descubrir, clasificar y proteger automáticamente los datos sensibles en AWS. Macie reconoce los datos sensibles, como la información de identificación personal (PII) o la propiedad intelectual, y le proporciona paneles y alertas que dan visibilidad a cómo se está accediendo o moviendo estos datos. Macie se trata en el siguiente post.

Encriptación/Tokenización

La protección de datos se refiere a la protección de los datos en tránsito (mientras viajan hacia y desde Amazon S3) y en reposo (mientras están almacenados en el disco de Amazon S3).

AWS Key Management Service (KMS) ofrece un control centralizado sobre las claves de cifrado utilizadas para proteger sus datos. Podemos crear, importar, rotar, deshabilitar, eliminar, definir políticas de uso y auditar el uso de las claves de cifrado utilizadas para cifrar los datos.

AWS Key Management Service está integrado con la mayoría de los demás servicios de AWS, lo que facilita el cifrado de los datos que almacena en estos servicios con claves de cifrado que la empresa controla.

El cifrado de los recursos de Amazon como, los volúmenes de EBS para los datos y las bases de datos, S3 para los objetos o las copias de seguridad es una necesidad y también se requiere para cumplir con las regulaciones, incluyendo el Reglamento General de Protección de Datos, o GDPR, con capacidades de gestión de claves que incluyen el aislamiento regional.

Asimismo, SAP proporciona el servicio de gestión de claves Data Custodian, una oferta de cifrado y gestión de claves como servicio preparada para la nube. SAP Data Custodian es descrito y presentado por nuestros expertos en este artículo.

No queremos cerrar este capítulo sin traer un tema a colación, es una buena práctica deshabilitar IMDSv1 en nuestras instancias EC2 para evitar una brecha de datos como la de Capital One. IMDSv2, el servicio de metadatos de las instancias de Amazon, es utilizado por agentes, como AWS Data Provider for SAP, para recopilar datos relacionados con el rendimiento de los servicios de AWS. Pone estos datos a disposición de las aplicaciones SAP para ayudar a monitorizar y mejorar el rendimiento de las transacciones empresariales.

Proporcionar inspección SSL

La mayor parte del tráfico HTTP está cifrado con SSL, y SAP ha adoptado HTTP como un protocolo moderno para que los usuarios accedan a las aplicaciones S/4. Sin embargo, hoy en día más del 60% del malware está encriptado.

En SAP, los Web Dispatchers son utilizados por SAP para equilibrar la carga de los sistemas Fiori de SAP. Los Web Dispatchers crean una mayor superficie de ataque y vulnerabilidades para los ataques comunes del Open Web Application Security Project (OWASP).

Un Application Load Balancer se coloca normalmente como una zona externa que actúa como punto de entrada para las solicitudes HTTP/HTTPS de Web Dispatcher. AWS Shield puede proteger el Web Dispatcher y SAP NetWeaver Gateway de los exploits web más comunes, especialmente si se utiliza junto con AWS WAF en el balanceador de carga. AWS Shield es un servicio gestionado de protección contra la denegación de servicio distribuida (DDoS) que protege las aplicaciones web que se ejecutan en AWS.

Proteger los datos en reposo

Los datos en reposo incluyen los datos inactivos que se almacenan físicamente en cualquier forma digital (por ejemplo, bases de datos, almacenes de datos, hojas de cálculo, archivos, cintas, copias de seguridad fuera del sitio, dispositivos móviles, etc.). Varios servicios de AWS ofrecen una integración integrada con AWS KMS para permitir un cifrado sencillo de su almacenamiento persistente.

De nuevo con SAP Data Custodian, utilizando Data Custodian, los clientes pueden aprovechar las claves de cifrado controladas por el cliente para SAP HANA y las aplicaciones SAP en reposo

El servicio de gestión de claves de SAP Data Custodian tiene una integración nativa con la base de datos SAP HANA , a partir de HANA 2.0 SP05, con el objetivo de bloquear nuestra base de datos para cualquier acceso no autorizado.

Asegurar los datos en tránsito

Los datos en tránsito son los que se transmiten de un sistema a otro. Esto incluye la comunicación entre servidores dentro de su entorno, así como la comunicación entre otros servicios y sus usuarios finales. Al proporcionar el nivel apropiado de protección para sus datos en tránsito, usted protege la confidencialidad del contenido de su aplicación. Al proteger sus datos en tránsito, la selección de protocolos que implementan la última versión de Seguridad de la Capa de Transporte (TLS) es una práctica recomendada común.

Los servicios de AWS proporcionan muchos puntos finales HTTPS para la comunicación, proporcionando así el cifrado en tránsito cuando se comunica con las API de AWS. El servicio AWS Certificate Manager (ACM) le ofrece la posibilidad de administrar e implementar certificados para sus dominios.

El Administrador de Certificados de AWS (ACM) es un servicio que le permite aprovisionar, administrar e implementar fácilmente certificados públicos y privados de Seguridad de la Capa de Conexión/Seguridad de la Capa de Transporte (SSL/TLS) para utilizarlos con los servicios de AWS y sus recursos internos conectados. Los certificados SSL/TLS se utilizan para asegurar las comunicaciones de red para los productos clave de SAP como Web Dispatcher, SAP ICM o SAP Gateway, y es uno de los pasos necesarios para configurar un entorno Fiori.

Puedes consultar este blogpost de los arquitectos de AWS Ferry Mulyadi y Yoshihisa Nakatani para configurar dicha arquitectura.

Copia de seguridad/replicación/recuperación de datos

“Si almacena 10.000 objetos con nosotros, en promedio podemos perder uno de ellos cada 10 millones de años más o menos”, así describe Amazon las capacidades de S3. Amazon S3 y Glacier son un servicio de almacenamiento en la nube seguro, duradero y de muy bajo coste para el archivado de datos y las copias de seguridad a largo plazo.

Las soluciones de copia de seguridad y restauración certificadas por SAP incluyen HANA DB que se ejecuta en la nube o en las instalaciones directamente en S3. La solución Linke Emory, disponible en AWS Marketplace y SAP Store, incluye copias de seguridad completas, incrementales y diferenciales de HANA, Oracle y Sybase.

Con un coste adicional en comparación con S3, las instantáneas de EBS también proporcionan posibilidades de copia de seguridad y recuperación, las instantáneas permiten hacer una copia de seguridad de sus volúmenes adjuntos a las instancias de EC2.

Como expertos en SAP en AWS, nos comprometemos a ayudar a las organizaciones a alcanzar altos niveles de seguridad, aportando los beneficios de la nube a esas cargas de trabajo SAP. Si quieres saber más sobre soluciones innovadoras y nativas de la nube en términos de seguridad, puedes ver este webinar on demand.