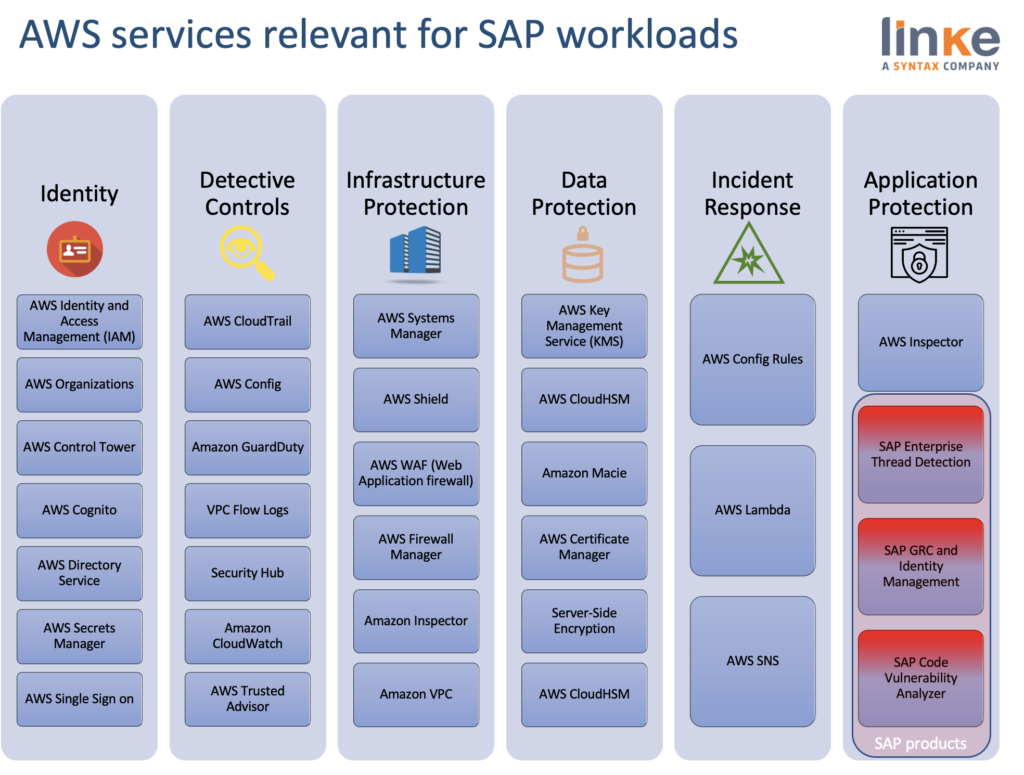

Esta semana nuestro post está dedicado a conocer los servicios de AWS más importantes para las cargas de trabajo de SAP. Se trata del tercer artículo de los cinco de la serie escrita por nuestro especialista Mario de Felipe para que las empresas puedan abordar sus migraciones a la nube de AWS con las garantías de seguridad necesarias.

Tras los dos blogposts anteriores, centrados en la Gestión de Identidades y Accesos y en los Controles de Detección y Respuesta a Incidentes, es el momento de profundizar en cómo salvaguardar la infraestructura de la nube.

AWS desglosa la protección de la infraestructura en tres grandes categorías:

- Protección de los límites a nivel de red y de host

- Configuración y mantenimiento de la seguridad del sistema.

- Aplicación de la protección a nivel de servicio.

1. Protección de los límites de la red y del nivel de host

La protección de la red garantiza el primer mandamiento de las arquitecturas SAP: segmentar las cargas de trabajo SAP con baja latencia.

Segmentar SAP de otras cargas de trabajo garantiza un límite mínimo de confianza e inspección. La segmentación interna de los servidores de aplicaciones, los frontales y las bases de datos evita los ataques laterales por suplantación de identidad o escalada de privilegios. La segmentación de la red se describe en profundidad en estos blogs de AWS para la instalación y configuración de la VPC de un entorno SAP.

- Patrones de zonificación de subredes de VPC para SAP en AWS, Parte 1: Acceso sólo interno

- Patrones de zonificación de subredes de VPC para SAP en AWS, Parte 2: Zonificación de la red

- Patrones de zonificación de subredes VPC para SAP en AWS, Parte 3: Acceso interno y externo

En esta serie de entradas de blog, los arquitectos de soluciones Somckit Khemmanivanh, Harpreet Singh y Derek Ewell presentaron los patrones de zonificación de subredes de Amazon Virtual Private Cloud (Amazon VPC) para aplicaciones SAP, demostrando su uso mediante ejemplos. Describen varios patrones de diseño arquitectónico basados en rutas de acceso, y luego siguen con diagramas detallados basados en posibles escenarios de clientes, junto con detalles de configuración para grupos de seguridad, tablas de rutas y listas de control de acceso a la red (ACL).

La extensa documentación de AWS nos ayuda a entender cómo aplicar el modelo de responsabilidad compartida al utilizar Amazon VPC. Los siguientes temas nos muestran cómo configurar Amazon VPC para cumplir nuestros objetivos de seguridad y conformidad. También aprendemos a utilizar otros servicios de AWS que nos ayudan a monitorizar y asegurar nuestros recursos de Amazon VPC.

Los siguientes servicios recientes de AWS ayudarán a mejorar la configuración de la red de nuestros entornos SAP:

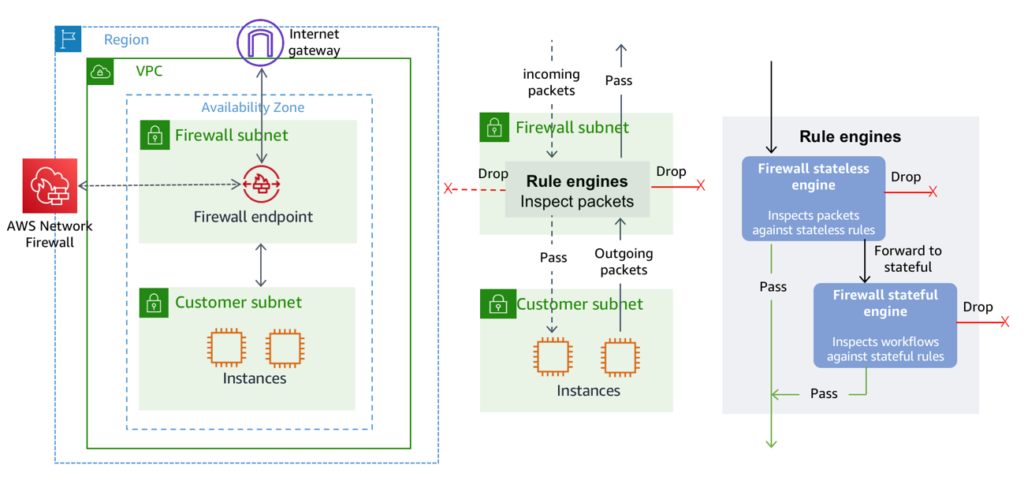

AWS Network Firewall

Totalmente nuevo, lanzado en noviembre de 2020, AWS Network Firewall es un servicio de firewall de red y de detección y prevención de intrusiones gestionado y con estado para nuestra nube privada virtual (VPC).

Con Network Firewall, podemos filtrar el tráfico en el perímetro de nuestra VPC. Esto incluye el filtrado del tráfico que va y viene de una puerta de enlace de Internet, una puerta de enlace NAT, o a través de una VPN o AWS Direct Connect.

Network Firewall es compatible con AWS Firewall Manager.

AWS WAF

WAF es un firewall de aplicaciones web que nos permite monitorizar las solicitudes HTTP y HTTPS que se reenvían a una distribución de Amazon CloudFront, una API REST de Amazon API Gateway o un Application Load Balancer AWS WAF también nos permite controlar el acceso a nuestro contenido.

En función de las condiciones que especifiquemos, como las direcciones IP desde las que se originan las solicitudes o los valores de las cadenas de consulta o diferentes Amazon responde a las solicitudes con el contenido solicitado o con un código de estado HTTP 403 (Prohibido). AWS WAF es un servicio muy importante para los servicios HTTP de SAP como el Web Dispatcher o los componentes SAP Fiori y SAPUI5

AWS Shield

Podemos utilizar las listas de control de acceso web (ACLs web) de AWS WAF para ayudar a minimizar los efectos de un ataque de denegación de servicio distribuido (DDoS). Para una protección adicional contra los ataques DDoS, AWS también proporciona AWS Shield Standard y AWS Shield Advanced. AWS Shield Standard se incluye automáticamente sin coste adicional más allá de lo que ya pagamos por AWS WAF y nuestros otros servicios de AWS. AWS Shield Advanced proporciona una protección ampliada contra ataques DDoS para nuestras instancias de Amazon EC2, los balanceadores de carga de Elastic Load Balancing, las distribuciones de CloudFront, las zonas alojadas en Route 53 y los aceleradores de AWS Global Accelerator. AWS Shield Advanced incurre en cargos adicionales.

AWS Firewall Manager

AWS Firewall Manager simplifica nuestras tareas de administración y mantenimiento en varias cuentas y recursos para las reglas de AWS WAF, las protecciones de AWS Shield Advanced y los grupos de seguridad de Amazon VPC. El servicio Firewall Manager aplica automáticamente nuestras reglas y otras protecciones de seguridad en todas nuestras cuentas y recursos, incluso cuando añadimos nuevas cuentas y recursos.

Podemos utilizar AWS WAF, AWS Firewall Manager y AWS Shield juntos para crear una solución de seguridad integral para nuestro entorno SAP.

2. Configuración y mantenimiento de la seguridad del sistema

La aplicación de parches en los entornos SAP, tanto a nivel de aplicaciones como de bases de datos y sistemas operativos, desempeña un papel fundamental y las vulnerabilidades más importantes también se han descubierto y solucionado con parches.

Administrador de sistemas de AWS

Systems Manager juega un papel crítico, nos permite centralizar los datos operativos de múltiples servicios de AWS y automatizar las tareas en nuestros recursos de AWS. Podemos crear grupos lógicos de recursos como aplicaciones, diferentes capas de una pila de aplicaciones o entornos de producción frente a los de desarrollo. Systems Manager proporciona un lugar central para ver y administrar nuestros recursos de AWS, por lo que podemos tener una visibilidad y un control completos sobre nuestras operaciones.

Amazon Inspector

Amazon Inspector es un servicio de evaluación de seguridad automatizado que ayuda a mejorar la seguridad y la conformidad de las aplicaciones implementadas en AWS. Amazon Inspector evalúa automáticamente las aplicaciones en busca de vulnerabilidades o desviaciones de las prácticas recomendadas. Después de realizar una evaluación, Amazon Inspector produce una lista detallada de hallazgos de seguridad priorizados por nivel de gravedad. Estos hallazgos pueden revisarse directamente o como parte de los informes de evaluación detallados que están disponibles a través de la consola de Amazon Inspector o la API.

Una comprensión holística de la postura de riesgo y los niveles de conformidad de los recursos SAP es fundamental a medida que se implementa SAP, los temas más importantes en los que podemos utilizar Inspector incluyen el bloqueo de la configuración del sistema operativo, el administrador con credenciales de raíz o la desactivación de los servicios HANA.

AWS Patch Manager

El gestor de parches de AWS Systems Manager automatiza el proceso de aplicación de parches a las instancias gestionadas con actualizaciones relacionadas con la seguridad. En el caso de las instancias basadas en Linux, también podemos instalar parches para actualizaciones no relacionadas con la seguridad. Podemos aplicar parches a flotas de instancias de Amazon EC2 o a nuestros servidores y máquinas virtuales (VM) locales por tipo de sistema operativo. Esto incluye las versiones compatibles de Windows, Ubuntu Server, Red Hat Enterprise Linux (RHEL), SUSE Linux Enterprise Server (SLES) y Amazon Linux. Podemos analizar las instancias para ver sólo un informe de los parches que faltan, o podemos analizar e instalar automáticamente todos los parches que faltan.

Las actualizaciones de seguridad de SAP se publican periódicamente. Se recomienda a los clientes que apliquen los parches con prontitud. Sin embargo, los requisitos de tiempo de actividad de los sistemas SAP suponen una carga para el equipo de base de SAP para cargar, probar y validar cada parche SAP. Las redes orientadas a la seguridad pueden ayudar a mitigar muchos riesgos. Acción; ponte al día con las notas de seguridad de SAP publicadas con frecuencia y utilice los servicios anteriores para aplicar parches automáticamente a los sistemas SAP.

AWS Audit Manager

Presentado hace apenas unos meses, AWS Audit Manager nos ayuda a auditar continuamente nuestro uso de AWS para simplificar la gestión del riesgo y la conformidad con las normativas y los estándares del sector. AWS Audit Manager automatiza la recopilación de pruebas para facilitar la evaluación de si nuestras políticas, procedimientos y actividades -también conocidas como controles- funcionan con eficacia. Cuando llega el momento de una auditoría, AWS Audit Manager nos ayuda a administrar las revisiones de nuestros controles por parte de las partes interesadas, lo que significa que podemos crear informes listos para la auditoría, como el GDPR o el GxP, con mucho menos esfuerzo manual.

AWS Security Hub

Security Hub está diseñado para ofrecernos una visión completa de nuestra postura de seguridad en todas nuestras cuentas de AWS. Con Security Hub, tenemos un único servicio que agrega, organiza y prioriza nuestras alertas de seguridad o hallazgos de múltiples servicios de AWS, como Amazon GuardDuty, Amazon Inspector, Amazon Macie, AWS Firewall Manager, AWS System Manager Patch Manager y AWS IAM Access Analyzer.

AWS Security Hub también se integró con AWS Audit Manager, que ayuda a simplificar la forma en que evaluamos el riesgo y supervisamos nuestra conformidad con las regulaciones y los estándares del sector.

3. Ejecución de la protección a nivel de servicio

Podemos proteger los puntos finales de los servicios de AWS definiendo políticas mediante IAM, descritas en la parte 1 de esta serie de blogs. IAM puede ayudarnos a definir políticas de acceso a los servicios y operaciones. Sin embargo, para algunos servicios, también podemos definir controles de grano fino para recursos específicos dentro de esos servicios. Además, algunos recursos tienen sus propias políticas a nivel de recursos.

Servicio de administración de claves de AWS (KMS)

AWS Key Management Service (KMS) es un servicio gestionado que nos facilita la creación y el control de las claves de cifrado utilizadas para cifrar nuestros datos y utiliza módulos de seguridad de hardware validados por FIPS 140-2 para proteger la seguridad de nuestras claves. KMS se explicará más ampliamente durante la serie de protección de datos de este blog.

Como expertos en SAP en AWS, nos comprometemos a ayudar a las organizaciones a alcanzar altos niveles de seguridad, aportando los beneficios de la nube a esas cargas de trabajo SAP. Si quieres saber más sobre las soluciones innovadoras y nativas de la nube en términos de seguridad, puedes ver este seminario web bajo demanda.