¿Qué podemos hacer antes de que se produzca un incidente de seguridad? ¿Qué podemos hacer después de que se produzca un incidente de seguridad? Nuestro experto Mario de Felipe aborda este tema en el segundo post de los cinco de la serie que estamos dedicando a las opciones que ofrece AWS para garantizar la seguridad de las cargas de trabajo SAP.

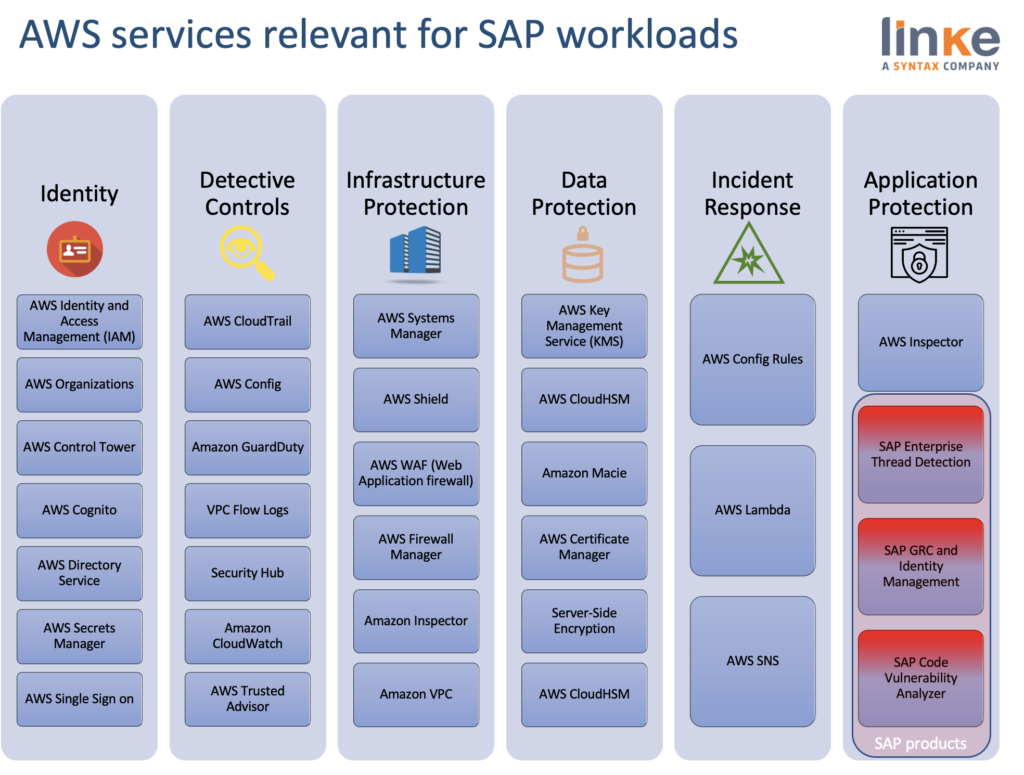

Fuente: Linke

Tras un primer artículo centrado en la Gestión de Identidades y Accesos, este nuevo post trata sobre los Controles de Detección y la Respuesta a Incidentes, servicios que comparten el mismo objetivo. AWS denomina “Controles de detección” a las acciones que realizamos para ganar visibilidad para detectar problemas antes de que ocurran, mejorar nuestra postura de seguridad y reducir el perfil de riesgo de nuestro entorno.

Se trata en gran medida de la monitorización. Podemos utilizar las funciones de registro en AWS para determinar las acciones que los usuarios han realizado en nuestra cuenta y los recursos que se han utilizado. Los archivos de registro muestran la hora y la fecha de las acciones, la IP de origen de una acción, qué acciones fallaron debido a permisos inadecuados, y más.

Estas son algunas de las características de keylogging disponibles en AWS:

- Amazon CloudWatch es la solución de monitorización más importante de AWS. Supervisa nuestros recursos de la nube de AWS y las aplicaciones SAP que se ejecutan en AWS. Podemos configurar la monitorización de Amazon CloudWatch para entornos basados en SAP NetWeaver ABAP y entornos SAP HANA. Consulta la entrada del blog SAP Monitoring: A serverless approach using Amazon CloudWatch por el ingeniero de AWS Marcel Toerpe para más detalles.

- AWS CloudTrail registra cada llamada a la API de AWS y los eventos relacionados realizados por una cuenta de AWS o en su nombre. El historial de llamadas a la API de AWS producido por CloudTrail permite el análisis de seguridad, el seguimiento de los cambios en los recursos y la auditoría de conformidad. También para cada notificación sobre el acceso, podemos utilizar Amazon Simple Notification Service (Amazon SNS) para establecer notificaciones sobre el inicio de sesión SSH a nuestra dirección de correo electrónico o teléfono móvil.

- AWS Config proporciona información histórica detallada sobre la configuración de nuestros recursos de AWS, incluyendo usuarios, grupos, roles y políticas de IAM. Por ejemplo, podemos utilizar AWS Config para determinar los permisos que pertenecían a un usuario o grupo en un momento determinado. El brillante post de los ingenieros de AWS Chris Grudzinski y Kaustubh Kulkarni, Audit your SAP systems with AWS Config , muestra cómo los clientes validan que los sistemas SAP están configurados de acuerdo con las mejores prácticas, cumplen con los requisitos de soporte del proveedor y cumplen con los requisitos de auditoría interna utilizando AWS Config. AWS Config proporciona más de 160 reglas gestionadas, que son reglas que han sido creadas por AWS. A continuación, ofrecemos una lista de las reglas más comunes para las cargas de trabajo de SAP, con el fin de garantizar que sus sistemas SAP estén bien estructurados en AWS.

- AWS Config Rules nos permiten tomar medidas inmediatas después de que se produzca un evento, como aislar recursos, enriquecer los datos con valores adicionales o restaurar los entornos a un estado conocido.

- AWS Trusted Advisor ofrece una instantánea de nuestro servicio y ayuda a identificar errores de configuración de seguridad comunes, sugerencias para mejorar el desempeño del sistema y recursos infrautilizados.

Y a continuación tenemos probablemente los servicios más importantes para cualquier configuración segura de AWS.

- Amazon GuardDuty utiliza inteligencia de amenazas integrada, como listas de direcciones IP maliciosas conocidas, detección de anomalías y aprendizaje automático para identificar la actividad asociada a las amenazas, como instancias EC2 comprometidas que minan criptomonedas o un atacante que escanea los servidores web en busca de vulnerabilidades conocidas. También supervisa el comportamiento de acceso a la cuenta de AWS en busca de signos de compromiso, como la detección de un tipo de instancia atípica desplegada por un usuario desde una geolocalización inusual, o un intento de desactivar el registro de CloudTrail o de realizar una instantánea de una base de datos desde una dirección IP sospechosa. La escalada de privilegios, el uso de credenciales expuestas o la comunicación con direcciones IP maliciosas son algunos ejemplos de las actividades detectadas.

- AWS Security Hub proporciona un único sitio que agrega, organiza y prioriza nuestras alertas de seguridad, o hallazgos, de múltiples servicios de AWS y productos opcionales de terceros para ofrecerle una visión completa de las alertas de seguridad y el estado de conformidad.

La combinación de GuardDuty y Security Hub proporciona mecanismos de agregación, deduplicación y análisis de los registros que llegan a través de otros servicios de AWS. GuardDuty ingiere, agrega y analiza la información del servicio VPC DNS y la información.

Security Hub puede ingerir, agregar y analizar la salida de GuardDuty, AWS Config, Amazon Inspector, Amazon Macie, AWS Firewall Manager, entre otros. Security Hub se utiliza a menudo en combinación con soluciones SIEM de clase mundial como un preprocesador y agregador de registros y alertas del lado de AWS.

Como expertos en SAP en AWS, nos comprometemos a ayudar a las organizaciones a alcanzar altos niveles de seguridad, aportando los beneficios de la nube a esas cargas de trabajo SAP. Mira nuestro webinar on demand si quieres saber más sobre soluciones innovadoras y nativas de la nube en materia de seguridad.