Proteger los entornos en la nube no es posible sin garantizar la seguridad de las aplicaciones. Este es precisamente el tema de este artículo, que es el último de una serie de blogposts técnicos que nuestro experto Mario de Felipe ha preparado para ayudar a las empresas a trasladar sus cargas de trabajo a la nube de forma segura.

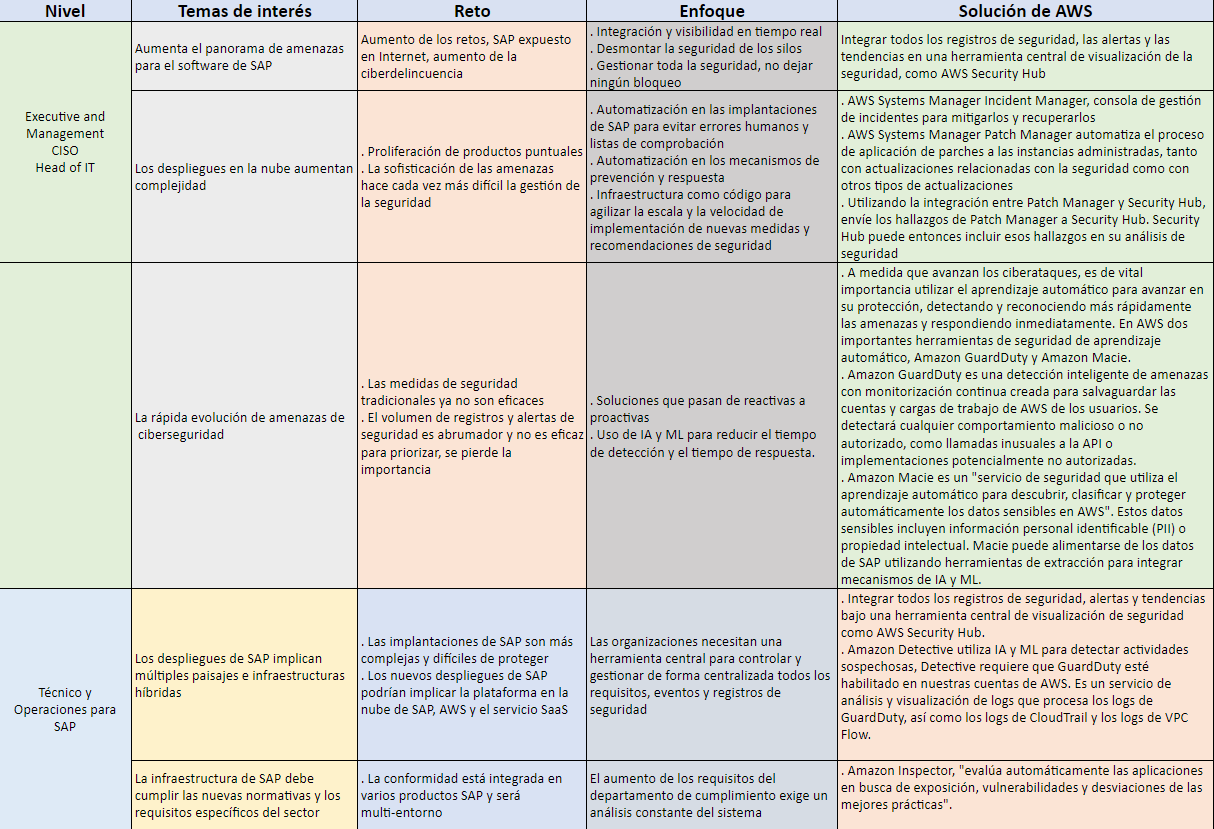

El reto para cualquier empresa hoy en día es el creciente número de ataques de hackers, sumado a los mayores requisitos normativos en materia de seguridad y controles de cumplimiento.

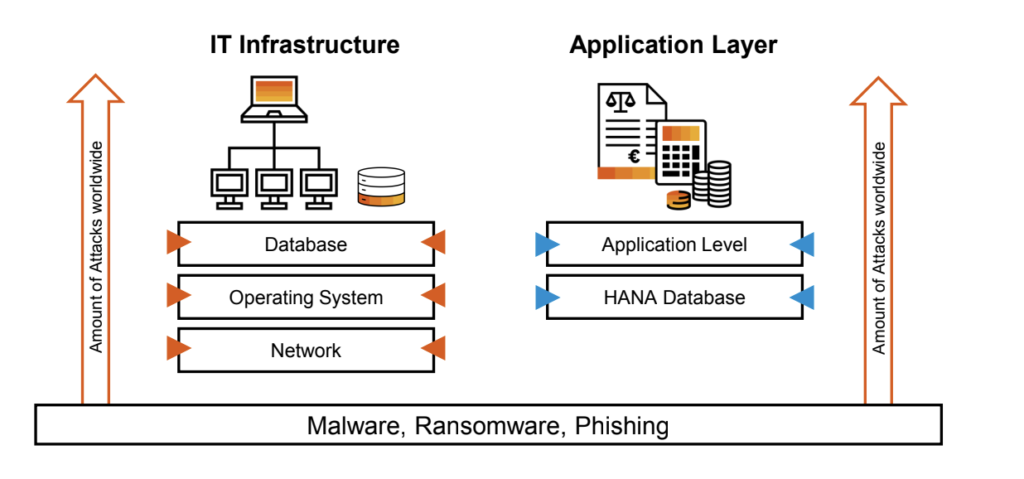

Hoy en día, está claro para cualquier organización que utilice SAP que solo los Roles y Autorizaciones no protegen un entorno SAP S/4HANA. Hay que sumarles la seguridad del perímetro y de la infraestructura de TI, al mismo tiempo que se analiza la enorme cantidad de eventos que provienen de las aplicaciones de negocio SAP S/4HANA.

El procesamiento de todos los eventos de registro de SAP en una solución SIEM que no sea de SAP supone un reto adicional, ya que los costes pueden ser elevados cuando las soluciones SIEM se licencian en función del volumen de registros, que no sólo es grande, sino que su semántica es difícil comprender e integrarla en estas ofertas, por lo que SAP creó Enterprise Threat Detection (ETD).

Detección de amenazas para empresas

Mientras que las soluciones SIEM tradicionales como HP ArcSight, IBM Q-Radar o Splunk se han centrado en los registros de la base de datos, el sistema operativo y la red, ETD se centra únicamente en la aplicación SAP y la base de datos HANA.

ETD puede detectar tablas de datos de usuarios con contraseñas débiles descargados en el sistema de archivos o ataques utilizados para acceder a SAP con permisos de superusuario, entre otras muchas comprobaciones de seguridad.

ETD también puede ayudar en combinación con el registro de auditoría de seguridad estándar de SAP (también conocido como SAL, por sus siglas en inglés) al recibir y archivar todos los registros creados por SAP y proporcionar un mayor nivel de modelado.

GRC y Gestión de Identidades

GRC (Gobernanza, Riesgo y Cumplimiento) y Gestión de identidades no son productos nuevos de SAP, ambos han existido durante muchos años y ya hay mucha literatura disponible, pero siempre es bueno recordar cuál es el propósito de GRC y Gestión de Identidades, mientras que GRC se centra en la racionalización y automatización de la gestión de riesgos y procesos de cumplimiento como los usuarios y flujos de trabajo de FireFighter, la Gestión de Identidades se centra en asegurar y mantener la identidad de cualquier usuario de la empresa en el proceso CMD (Crear, Modificar y Eliminar).

SAP Cloud Identity Access Governance

No sólo SAP está evolucionando sus soluciones GRC como IDM (ambos tienen una hoja de ruta), sino que también se han lanzado nuevos productos en la nube como SAP Cloud Identity Access Governance (SAP IAG), que proporciona una buena alternativa para el control de acceso GRC.

SAP Cloud Identity Access Governance es una herramienta basada en la nube que los administradores pueden utilizar para simplificar los procesos de gobernanza. La funcionalidad incluye el análisis de acceso continuo, la optimización de la asignación de usuarios y los informes de auditoría preconfigurados, entre otros.

Analizador de Vulnerabilidad de Código SAP

También conocido como SAP NetWeaver AS Code Vulnerability Analysis (CVA), SAP Code Vulnerability Analyzer es un complemento de ABAP que analiza el código fuente y lo protege de posibles ataques antes de entregar las aplicaciones a los usuarios finales.

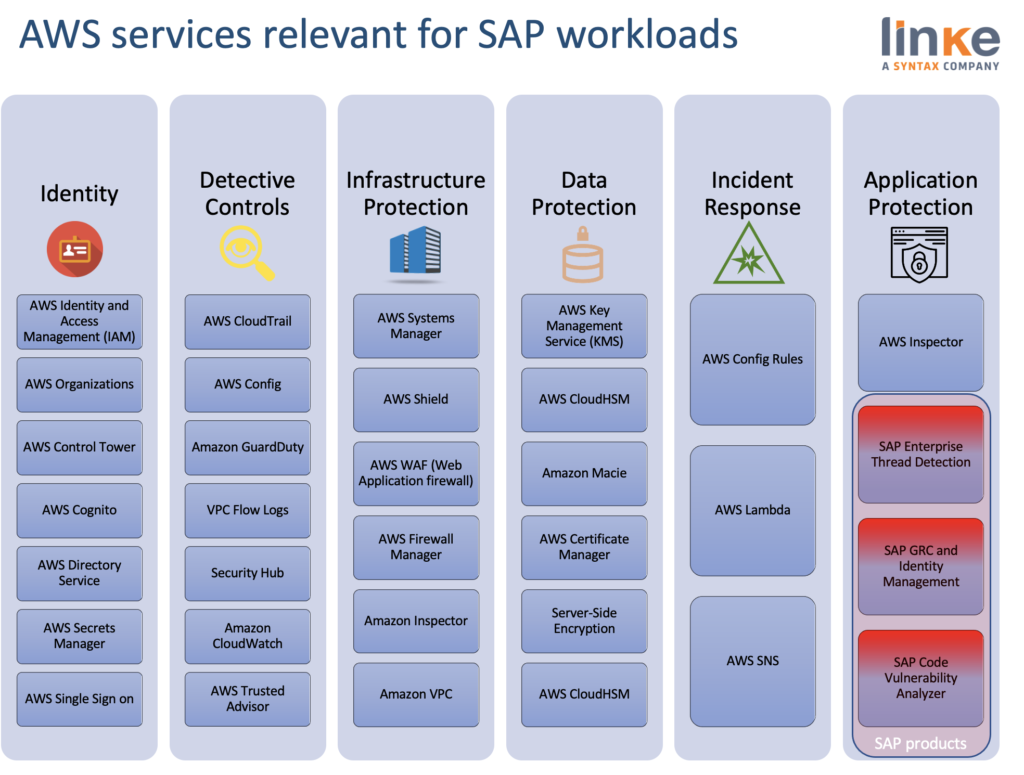

AWS ayuda a resolver los mayores retos de seguridad en SAP

Este año organizamos un seminario web en el que describimos cómo la combinación de SAP Enterprise Thread Detection con Amazon Guard Duty puede ser aprovechada por Amazon Macie.

Amazon Macie es un servicio que utiliza el aprendizaje automático y la coincidencia de patrones para descubrir y proteger los datos sensibles. A medida que las organizaciones administran volúmenes de datos cada vez mayores, la identificación y la protección de sus datos confidenciales a escala pueden resultar cada vez más complejas, costosas y lentas. Amazon Macie automatiza el descubrimiento de datos confidenciales a escala y reduce el costo de la protección de los datos.

8 reglas de oro para un entorno seguro de SAP en AWS:

- Realizar análisis de logs con Amazon GuardDuty.

- Identificar la causa raíz y las sospechas con Amazon Detective.

- Clasificar y proteger los datos sensibles con Amazon Macie.

- Mantenerse protegido con Amazon Inspector.

- Obtener una vista única y unificada con AWS SecurityHub.

- Seguir las mejores prácticas con AWS TrustedAdvisor.

- Conocer sus configuraciones con AWS Config.

- Parchear con frecuencia con AWS Systems Manager.

Vincent Doux de SAP, Steve Quinn de AWS EMEA y Benoit Ohron de Syntax, discutieron durante ese webinar, cómo asegurar los datos de los sistemas SAP en la plataforma AWS.

Siguiendo los siguientes enlaces, se puede acceder al resto de los artículos de esta serie:

- Soluciones de seguridad de AWS para SAP S/4HANA (I): Gestión de identidades y accesos

- Soluciones de seguridad de AWS para SAP S/4HANA (II): Controles de detección y respuesta a incidentes

- Soluciones de seguridad de AWS para SAP S/4HANA (III): Protección de la infraestructura

- Soluciones de seguridad de AWS para SAP S/4HANA (IV): Protección de datos